Se ha encontrado una nueva versión de la botnet de malware "TheMoon" que está impactando a miles de enrutadores obsoletos utilizados en pequeñas oficinas, oficinas domésticas (SOHO) y dispositivos IoT en 88 países.

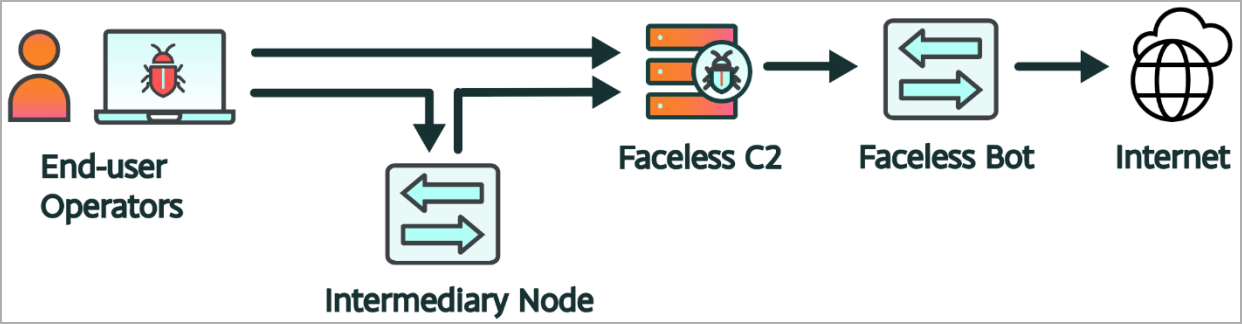

TheMoon está vinculado al servicio de proxy "Faceless", el cual usa algunos de los dispositivos infectados como servidores proxy para redirigir el tráfico a ciberdelincuentes que buscan llevar a cabo sus actividades maliciosas de manera anónima.

Los expertos de Black Lotus Labs, quienes están monitoreando la última campaña de TheMoon que comenzó a principios de marzo de 2024, han notado que en menos de 72 horas se han atacado 6.000 enrutadores ASUS.

Analistas de amenazas informan que operaciones de malware como IcedID y SolarMarker actualmente están haciendo uso de esta botnet proxy para ocultar sus actividades dañinas.

Fuente: Laboratorios Black Lotus

Objetivo: enrutadores ASUS

La presencia inicial de este malware se detectó en 2014, cuando investigadores observaron que estaba explotando vulnerabilidades para infectar dispositivos LinkSys.

En esta última campaña, se ha visto que casi 7.000 dispositivos fueron infectados en una semana, y Black Lotus Labs destaca que el enfoque principal son los enrutadores ASUS.

"A través de la visión de red global de Lumen, Black Lotus Labs ha identificado el patrón de ataque del servicio proxy Faceless, en una campaña que comenzó en la primera semana de marzo de 2024 y que apuntaba a más de 6.000 enrutadores ASUS en menos de 72 horas", advierten los investigadores de Black Lotus Labs.

Aunque no se detalla el método exacto usado para comprometer los enrutadores ASUS, dado que los modelos de dispositivos afectados han llegado al final de su ciclo de vida, es probable que los atacantes estén aprovechando vulnerabilidades conocidas en el firmware.

Los atacantes también podrían intentar forzar contraseñas de administrador mediante fuerza bruta o probar credenciales débiles y predeterminadas.

Una vez que el malware logra ingresar al dispositivo, verifica la existencia de ciertos entornos de shell ("/bin/bash", "/bin/ash" o "/bin/sh"); de lo contrario, detiene su ejecución.

Si detecta un entorno de shell compatible, el cargador descifra, descarga y ejecuta una carga útil llamada ".nttpd", la cual crea un archivo PID con un número de identificación (actualmente 26).

Luego, el malware configura reglas iptables para bloquear el tráfico TCP entrante en los puertos 8080 y 80, permitiendo al mismo tiempo el tráfico desde rangos de IP específicos. Esta estrategia protege el dispositivo infectado de interferencias externas.

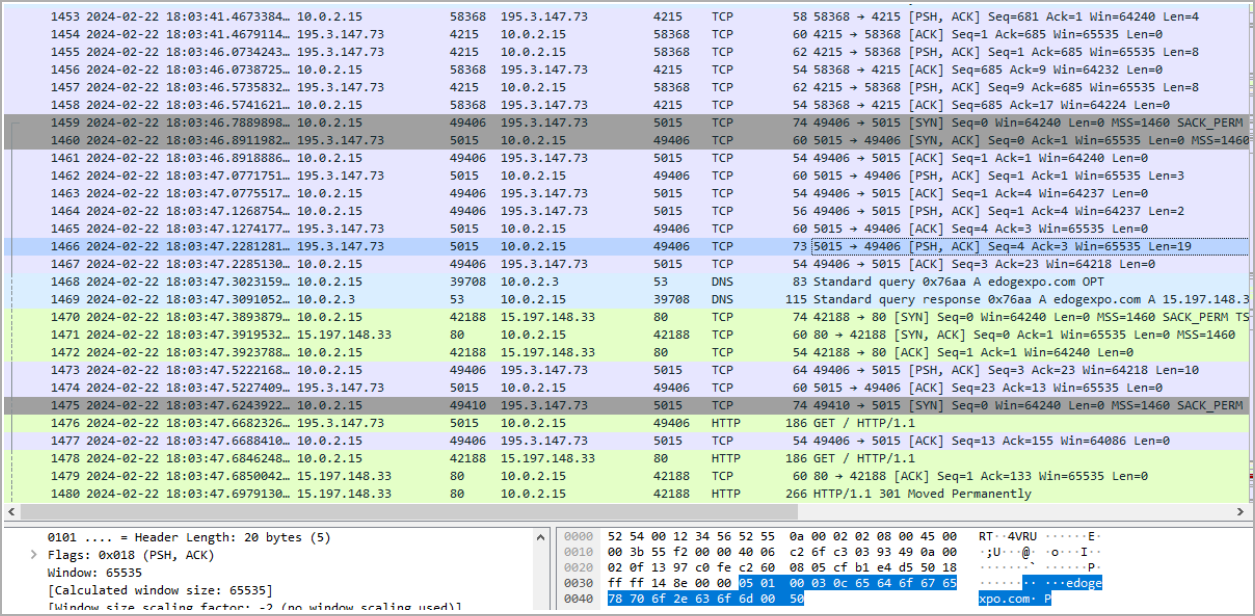

Posteriormente, el malware intenta establecer comunicación con una lista de servidores NTP legítimos para detectar entornos de simulación y verificar la conexión a Internet.

Finalmente, el malware se conecta al servidor de comando y control (C2) mediante un conjunto de direcciones IP codificadas, y el C2 responde con instrucciones.

En ciertos escenarios, el C2 puede ordenar al malware descargar componentes adicionales, como un módulo de exploración que busca servidores web vulnerables en los puertos 80 y 8080 o archivos ".sox" que monitorean el tráfico en el dispositivo infectado.

Fuente: Laboratorios Black Lotus

Servicio de proxy Faceless

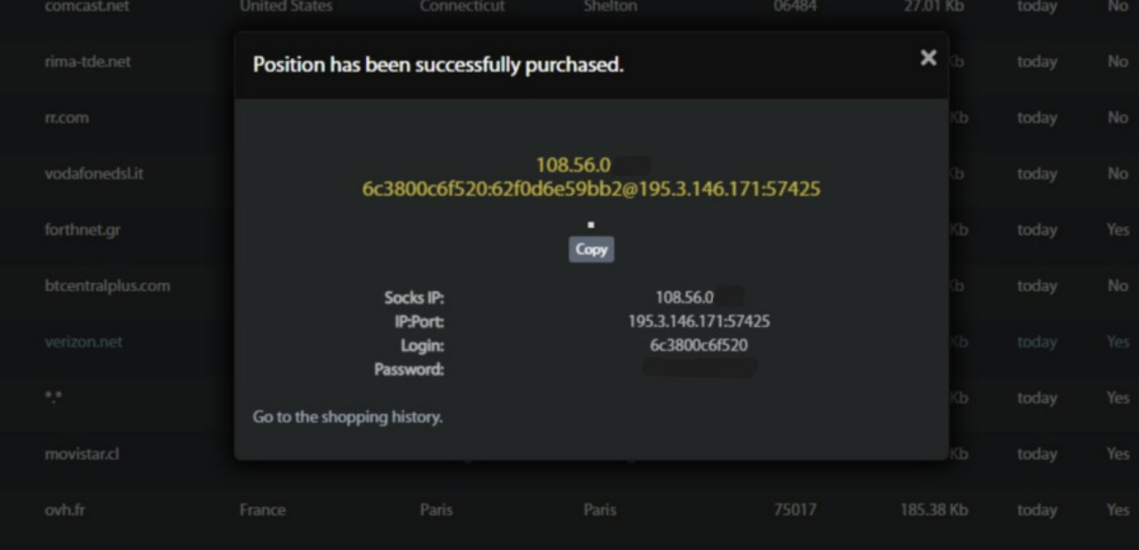

Faceless es un servicio de proxy usado por grupos delictivos para dirigir el tráfico de red a través de dispositivos comprometidos para clientes que pagan exclusivamente con criptomonedas. Este servicio no requiere un proceso de verificación de "conozca a su cliente", por lo que está disponible para cualquier persona.

Fuente: Laboratorios Black Lotus

Para evitar que su infraestructura sea rastreada por investigadores, los operadores de Faceless aseguran que cada dispositivo infectado se comunique solo con un servidor durante la infección.

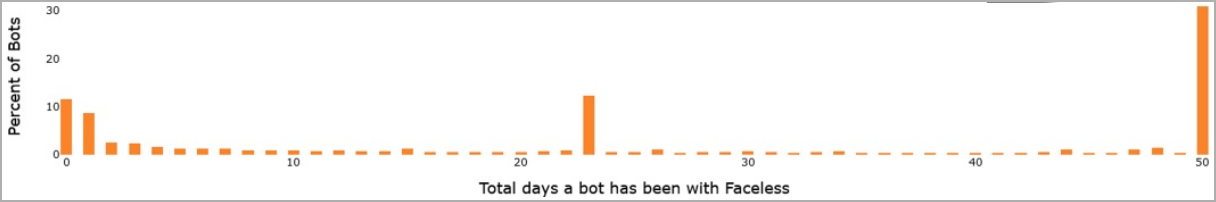

Black Lotus Labs señala que alrededor de un tercio de las infecciones duran más de 50 días, mientras que el 15% se resuelve en menos de 48 horas. Esto sugiere que las infecciones más recientes están siendo monitoreadas de forma más efectiva y se detectan rápidamente.

Fuente: Laboratorios Black Lotus

A pesar de la estrecha relación entre TheMoon y Faceless, ambas operaciones parecen ser ecosistemas de cibercrimen independientes, ya que no todas las infecciones de malware se incorporan a la botnet proxy Faceless.

Para protegerse de estas botnets, es crucial utilizar contraseñas de administrador sólidas y mantener actualizado el firmware de su dispositivo con la última versión disponible que corrija las vulnerabilidades conocidas. Si su dispositivo ha llegado al final de su vida útil, es recomendable reemplazarlo por un modelo con soporte activo.

Algunos indicadores comunes de infección por malware en enrutadores y dispositivos IoT incluyen problemas de conectividad, sobrecalentamiento y alteraciones sospechosas en la configuración.