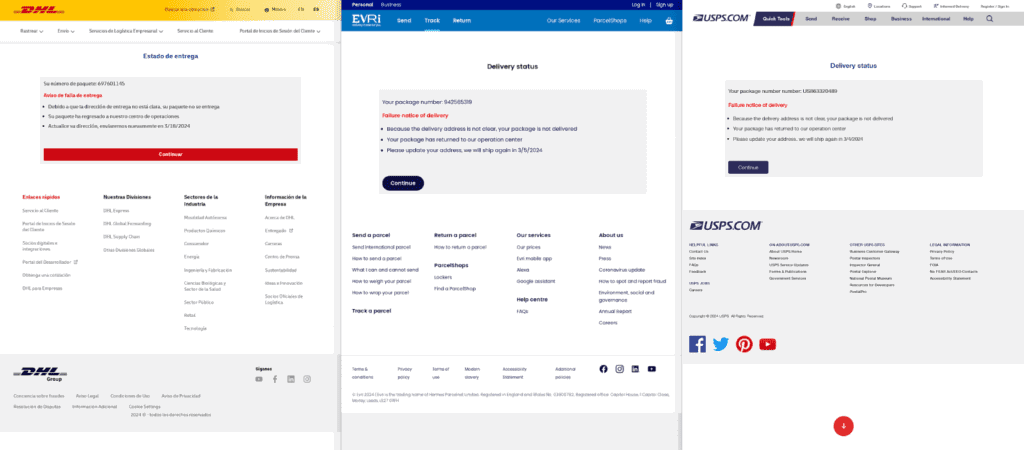

Un nuevo servicio de phishing llamado 'Darcula' utiliza 20.000 dominios para suplantar marcas y robar credenciales de usuarios de Android y iPhone en más de 100 países.

Este servicio ha sido utilizado contra una variedad de organizaciones y servicios, desde correos, entidades financieras, gubernamentales y tributarias, hasta compañías de telecomunicaciones, aerolíneas y servicios públicos, ofreciendo a los estafadores más de 200 plantillas para imitar.

Una característica relevante de este servicio es el uso del protocolo Rich Communication Services (RCS) para Google Messages e iMessage en lugar de utilizar SMS para enviar los mensajes de phishing a los objetivos.

Servicio de phishing Darcula

La existencia de Darcula fue descubierta inicialmente por un investigador de seguridad el verano pasado. Oshri Kalfon, pero según analistas de Netcraft, esta plataforma ha ganado popularidad en el ámbito del cibercrimen y recientemente ha sido utilizada en varios casos de alto perfil.

A diferencia de los métodos tradicionales de phishing, Darcula utiliza tecnologías modernas como JavaScript, React, Docker y Harbor, lo que permite actualizaciones continuas y nuevas funcionalidades sin necesidad de que los clientes reinstalen los kits de phishing.

El kit de phishing ofrece 200 plantillas de phishing que imitan a marcas y organizaciones en más de 100 países. Las páginas a las que se redirige son de alta calidad y utilizan el idioma, logotipos y contenido local apropiados.

Los estafadores eligen una marca a imitar y ejecutan un script que instala el sitio de phishing correspondiente y su panel de control directamente en un entorno Docker.

El sistema utiliza el registro de contenedores de código abierto Harbor para alojar la imagen de Docker, mientras que los sitios de phishing se desarrollan utilizando React.

Los investigadores indican que Darcula normalmente utiliza dominios de nivel superior ".top" y ".com" para registrar dominios específicamente para los ataques de phishing, siendo aproximadamente un tercio de ellos respaldados por Cloudflare.

Netcraft ha identificado 20.000 dominios de Darcula en 11.000 direcciones IP, y se añaden diariamente 120 nuevos dominios.

Mensajes confiables por RCS

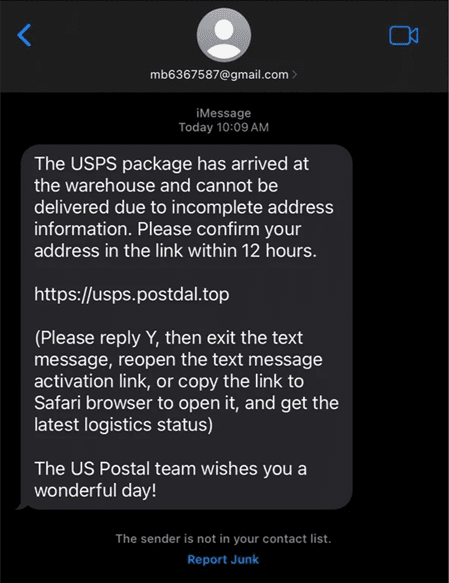

Darcula se aleja de las tácticas convencionales basadas en SMS y utiliza RCS (Android) e iMessage (iOS) para enviar mensajes a las víctimas con enlaces a las páginas de phishing.

La ventaja de esto es que es más probable que los destinatarios perciban la comunicación como legítima y confíen en las medidas de seguridad adicionales que no están disponibles en los SMS.

Además, dado que RCS e iMessage admiten el cifrado de extremo a extremo, es complicado interceptar y modificar mensajes de phishing en función de su contenido.

Netcraft señala que los esfuerzos legislativos recientes a nivel global para combatir el cibercrimen basado en SMS mediante la identificación de mensajes sospechosos posiblemente estén motivando a las plataformas de servicios de phishing hacia protocolos alternativos como RCS e iMessage.

No obstante, estos protocolos presentan sus propias limitaciones que los ciberdelincuentes deben superar.

Por ejemplo, Apple prohíbe las cuentas que envían grandes volúmenes de mensajes a múltiples destinatarios, y Google recientemente ha implementado una restricción para evitar que los dispositivos Android con root envíen o reciban mensajes RCS.

.png)

Los ciberdelincuentes intentan eludir estas restricciones creando múltiples IDs de Apple y utilizando granjas de dispositivos para enviar una pequeña cantidad de mensajes desde cada dispositivo.

Un desafío aún mayor es una medida de seguridad en iMessage que solo permite a los destinatarios hacer clic en un enlace si han respondido al mensaje primero.

Para evitar esta medida, el mensaje de phishing indica al destinatario que responda con un 'Sí' o un '1′ y luego vuelva a abrir el mensaje para seguir el enlace. Este proceso puede generar fricciones que podrían reducir la efectividad del ataque de phishing.

Los usuarios deben ser cautelosos con todos los mensajes que solicitan hacer clic en enlaces, especialmente si el remitente no es reconocido. Independientemente de la plataforma o aplicación, los ciberdelincuentes seguirán explorando nuevos métodos de distribución de phishing.

Los investigadores de Netcraft también aconsejan prestar atención a errores gramaticales, ortográficos, ofertas excesivamente atractivas o solicitudes de acción urgente.