Expertos en seguridad informática han detectado que los sistemas Red Hat y Ubuntu fueron víctimas de un ataque de una versión de DinodasRAT para Linux (también conocida como XDealer) que posiblemente ha estado operando desde 2022.

Aunque no se ha revelado públicamente información detallada sobre esta variante para Linux, se ha podido rastrear la primera versión hasta 2021.

Previo a esto, la empresa de seguridad informática ESET había observado a DinodasRAT comprometiendo sistemas Windows en una campaña de espionaje denominada 'Operación Jacana', dirigida a entidades gubernamentales.

A principios de este mes, Trend Micro reportó sobre un grupo chino APT conocido como 'Earth Krahang', que usó XDealer para atacar sistemas Windows y Linux de gobiernos alrededor del mundo.

Detalles sobre DinodasRAT

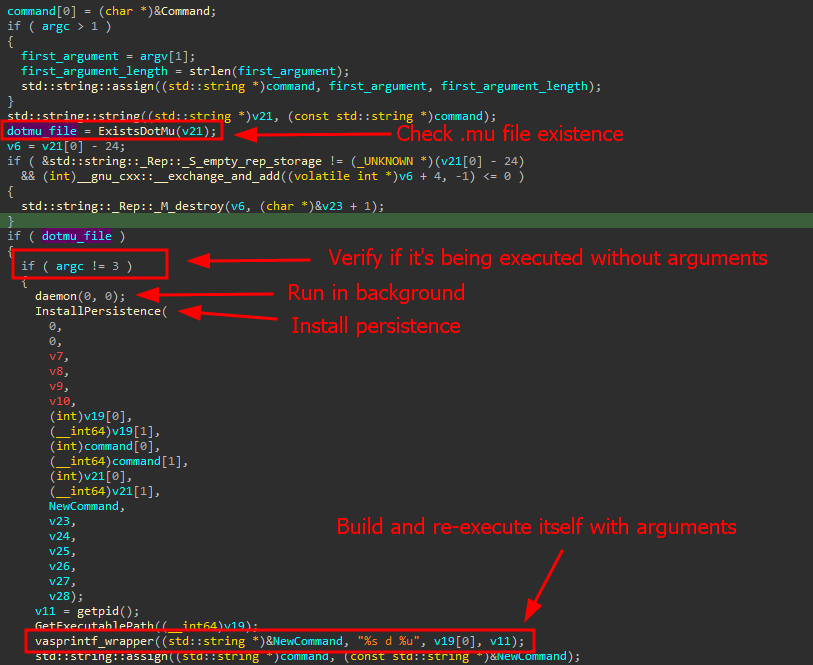

En un informe publicado a principios de esta semana, los investigadores de Kaspersky mencionaron que al ser ejecutada, la variante de DinodasRAT para Linux crea un archivo oculto en el directorio donde se encuentra su ejecutable, actuando como un mutex para evitar múltiples instancias en el dispositivo infectado.

Posteriormente, el malware establece la persistencia en la computadora a través de scripts de inicio SystemV o SystemD. Para dificultar su detección, el malware se ejecuta nuevamente mientras el proceso principal permanece en espera.

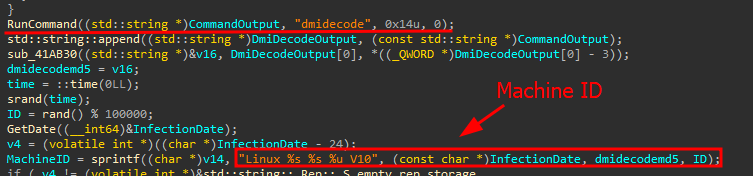

El equipo infectado se marca con la información de la infección, hardware y detalles del sistema, los cuales son enviados al servidor de comando y control (C2) para gestionar los hosts de las víctimas.

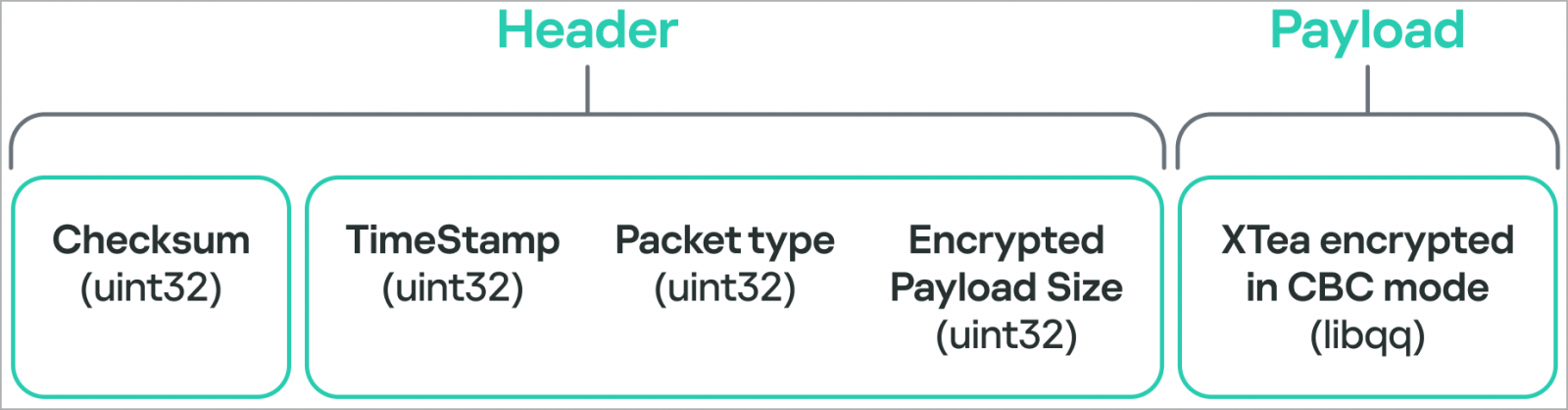

La comunicación con el servidor C2 se realiza a través de TCP o UDP, y el malware utiliza el algoritmo Tiny Encryption (TEA) en modo CBC para garantizar un intercambio seguro de datos.

DinodasRAT incluye funciones diseñadas para monitorear, controlar y extraer datos de sistemas comprometidos. Algunas de sus características principales son:

- Monitorear y recopilar datos sobre las actividades de los usuarios, las configuraciones del sistema y los procesos en ejecución.

- Recibir comandos desde el C2 para su ejecución, como acciones en archivos y directorios, ejecución de comandos de shell y actualización de la dirección del C2.

- Enumerar, iniciar, detener y gestionar procesos y servicios en el sistema infectado.

- Ofrecer a los atacantes un shell remoto para ejecutar comandos directos o archivos en amenazas separadas.

- Establecer comunicaciones de proxy C2 a través de servidores remotos.

- Descargar nuevas versiones del malware que potencialmente incluyan mejoras y capacidades adicionales.

- Desinstalarse y eliminar todos los rastros de su actividad anterior en el sistema.

De acuerdo con los investigadores, DinodasRAT otorga al atacante un control total sobre los sistemas comprometidos. Indican que el actor de amenazas está utilizando principalmente este malware para obtener y mantener acceso a objetivos a través de servidores Linux.

"La puerta trasera es totalmente funcional y le otorga al operador un control total sobre la máquina infectada, permitiendo la filtración de datos y el espionaje", menciona Kaspersky en su informe.

Kaspersky no detalla el método de infección inicial, pero señala que desde octubre de 2023, el malware ha afectado a víctimas en China, Taiwán, Turquía y Uzbekistán.