Lo esencial: Las debilidades de seguridad a nivel de hardware se han vuelto un problema común en tiempos recientes, impactando principalmente a los chips de Intel y AMD. Sin embargo, Apple ahora se enfrenta a un desafío similar con una vulnerabilidad reciente en sus procesadores para Mac que permite la revelación de claves de cifrado. Al ser un defecto de hardware, las opciones de los usuarios para contrarrestarlo son limitadas, más allá de mantener su sistema operativo macOS al día.

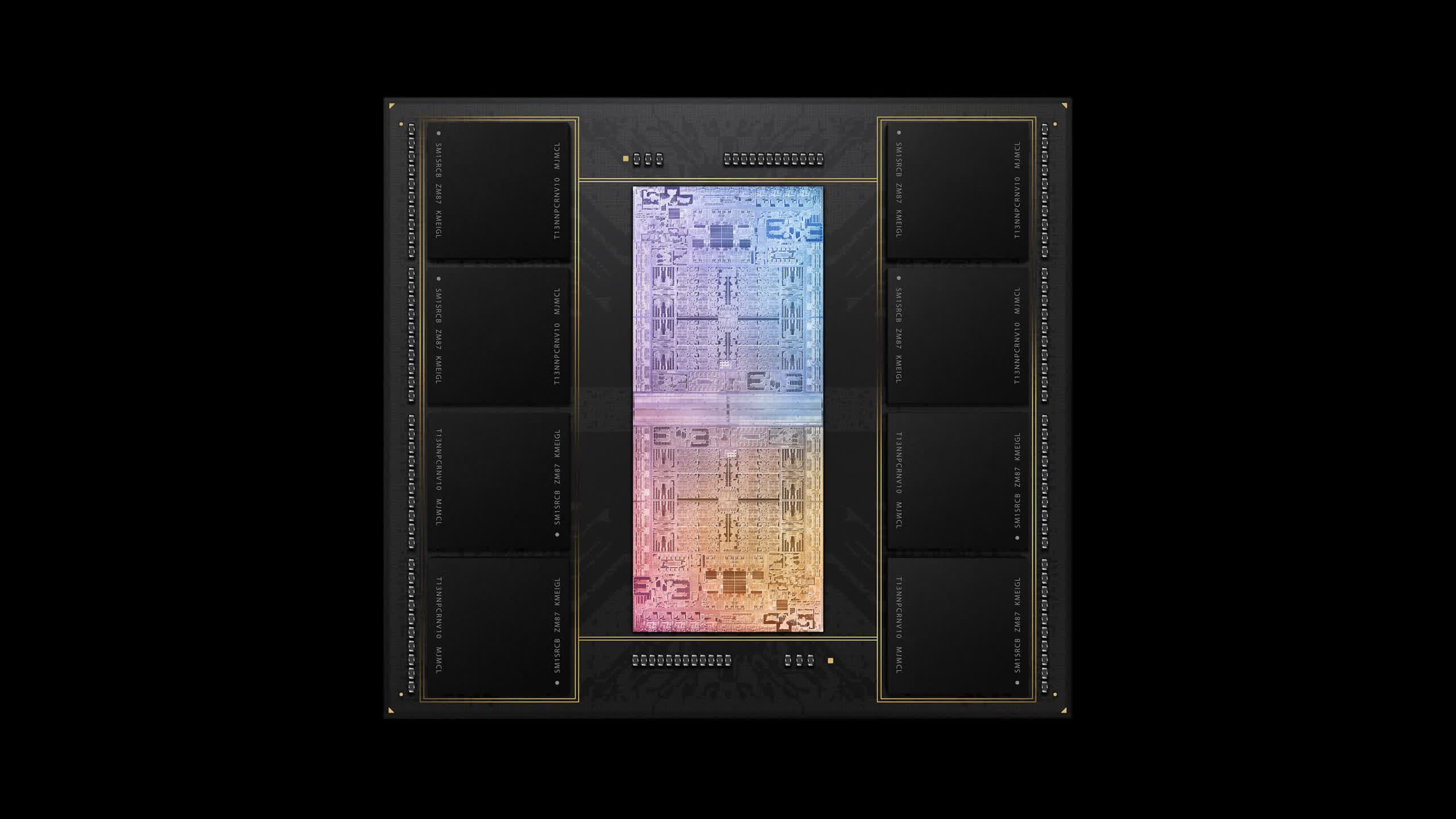

Una investigación reciente ha expuesto una vulnerabilidad que ataña principalmente al Apple Silicon y que permite a los atacantes sortear el cifrado de extremo a extremo a través de un ataque de canal lateral en dispositivos de la marca. Los desarrolladores que crean software de cifrado para Mac deben considerar reevaluar sus protocolos de seguridad.

Los expertos en seguridad han confirmado que el exploit, apodado GoFetch, afecta a las CPU M1 y se presume que posiblemente también a las generaciones posteriores M2 y M3, así como a sus variantes Pro y Max. Aunque la vulnerabilidad también está presente en los procesadores Intel Raptor Lake de 13.ª generación, se piensa que es improbable que sean susceptibles.

La vulnerabilidad se centra en el Prefetcher Dinámico de Memoria de Datos (DMP), una funcionalidad del procesador diseñada para potenciar el rendimiento prediciendo y extrayendo datos de la memoria caché. La programación constante en tiempo es una estrategia que normalmente previene ataques de canal lateral, manteniendo un control estricto sobre el tiempo que toman las operaciones del sistema. Desafortunadamente, el DMP interfiere con esta defensa, eliminando una capa crucial de seguridad.

Los investigadores le indicaron a Ars Technica que GoFetch manipula el DMP de tal manera que eventualmente filtra suficiente información al caché para que un atacante pueda deducir una clave de cifrado de extremo a extremo. La única acción que los usuarios pueden tomar para defenderse de GoFetch es mantener sus sistemas Mac con el software más reciente. Los desarrolladores de bibliotecas criptográficas tienen algunas opciones, aunque todas conllevan desventajas.

Una medida drástica sería deshabilitar el DMP por completo, lo cual es viable en procesadores M3, pero esto repercute negativamente en el rendimiento del sistema. Como alternativa, implementar el cifrado únicamente en los núcleos Icestorm (análogo de Apple a los núcleos de eficiencia de Intel) que no utilizan DMP es otra opción, pero también reduce significativamente el rendimiento. Esta consecuencia también es aplicable a otra solución factible, la cual es el enmascaramiento de datos de entrada.

Por ende, la mejor estrategia a largo plazo es limitar el acceso al hardware. A futuro, el software debería poder decidir si usa o no el DMP y de qué manera. Los investigadores notificaron a Apple acerca del fallo a finales del año pasado, aunque la empresa no ha emitido comentarios públicos al respecto. Se prevé que los investigadores publiquen pronto el código de un prototipo que demuestra la vulnerabilidad.

Esta situación recuerda a otras vulnerabilidades críticas que han afectado a distintas CPU en años recientes, tales como Spectre, Zenbleed, y Downfall. Anteriormente, se habían identificado vulnerabilidades como PACMAN en los chips M1 y ifuga, que pueden exponer información sensible en los dispositivos con chips M y A, impactando tanto a productos con macOS como iOS.